El jueves 25/05, Ismael Morales, consultor de seguridad de la información en tiThink, impartió un taller de seguridad en la Universidad de Cádiz. En el taller se explicó el origen y evolución de las Amenazas Persistentes Avanzadas o APT (Advanced Persistent Threats), incluyendo demostraciones prácticas de las distintas fases de ataque de APT.

El taller se dividió en dos partes:

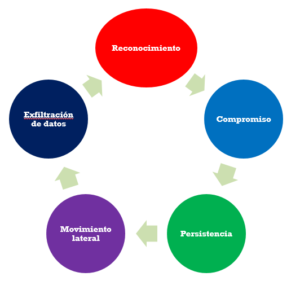

- Una primera parte explicando las distintas fases de ataque de Amenazas Persistentes Avanzadas, que serían: reconocimiento, compromiso, persistencia, movimiento lateral y exfiltración de datos. También se expusieron los distintos grupos conocidos que conforman los APT y de cómo a partir de una exfiltración de datos de The Equation Group (asociado a la NSA) por parte de The Shadow Brokers, se derivó en el aprovechamiento de ese conocimiento por parte del ransomware wannacry.

- La segunda parte del taller se centró en la exposición de un caso práctico de un ataque APT. En primera instancia, se utilizaron herramientas como nmap o Metasploit para encontrar vulnerabilidades en equipos víctima. Posteriormente se explotó una vulnerabilidad, en concreto, la afectada por el protocolo SMB con CVE-2017-0143, aprovechada por el ransomware wannacry. Una vez explotada la vulnerabilidad se realizó una exfiltración de datos a través de esteganografía, eludiendo sistemas de detección por parte del equipo víctima.